Il boom degli attacchi hacker dopo il conflitto ucraino ha toccato anche le grandi partecipate italiane, che sulla sicurezza lavorano insieme nella Ciso community capitanata da Cdp: abbiamo parlato con la Cassa per capire come riescono a prevenire (e, in due casi, a contrastare) gli attacchi.

Della “sgradita attenzione” degli hacker verso Cdp e le partecipate italiane ne aveva parlato anche l’Ad Dario Scannapieco presentando i risultati 2022 di Cassa depositi e prestiti e citando il numero di eventi di sicurezza, arrivato a quasi 640mila nel 2022. Ovvero l’anno in cui, dopo l’inizio del conflitto ucraino, è esplosa la minaccia cyber per l’Italia e le sue infrastrutture critiche. Seduti a un tavolo negli uffici Cdp di via Goito, Alberto Tavani (Direttore Innovazione, trasformazione e operations) e Nicola Vanin (Responsabile della sicurezza) confermano. E forniscono qualche dettaglio in più. Innanzitutto, come si legge nel bilancio di Cdp, ci sono quei 638mila ‘eventi’ (addirittura il doppio rispetto al 2021) bloccati dai sistemi di sicurezza perimetrali di Cdp: per la maggior parte bot automatici e tentativi di intromissione marginali che nel 60% dei casi cercano di “sfruttare eventuali vulnerabilità infrastrutturali”. Ma dentro quel numero di eventi c’è un mondo: 20mila eventi di sicurezza gestiti da Cdp, 465mila email di spam e phishing bloccate, 11mila email di malware stoppate. Secondo Vanin, nel 2023 il ritmo non è calato: il numero degli episodi rimane stabile anche nel secondo anno di conflitto ucraino.

L’impatto sulle partecipate

Ma parlare con Cassa depositi e prestiti significa anche avere un punto di vista privilegiato sull’universo delle partecipate italiane. Non solo per il ruolo di Cassa nell’economia italiana, ma anche perché lo scorso anno, in accordo con l’Agenzia per la cybersicurezza nazionale, è nato un nuovo scudo contro le minacce informatiche: la Ciso community, la rete dei responsabili di cyber sicurezza delle società partecipate dal Gruppo Cdp. Il lavoro di condivisione di informazioni con le altre società è continuo, raccontano Tavani e Vanin. Riuscire a condividere con le altre società della Ciso community, in modo preventivo, “alcuni indici di compromissione che potevano darci evidenza della prossimità di un attacco Ddos oppure di un attacco di social engineering” è stato fondamentale. Un approccio che ha consentito non di bloccare l’attacco ma di gestirlo, evitando “l’effetto collaterale che invece abbiamo notato in altre organizzazioni italiane: l’interruzione di servizio. Trovare le best practice è possibile solo con una community nazionale”.

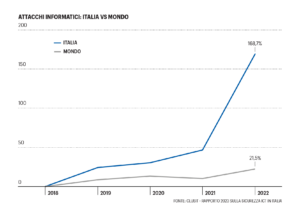

Alla richiesta di un numero che indichi l’impatto delle minacce cyber sulle partecipate Cdp, i due segnalano l’ultimo rapporto Clusit: l’incremento degli episodi per le 38 società delle Ciso community (e quindi per alcune delle infrastrutture critiche del Paese, dall’energia alle telecomunicazioni) è in linea con quel +169% indicato dal rapporto dell’associazione italiana per la sicurezza informatica.

Secondo il Clusit, che parla di “guerra cibernetica diffusa” e che analizza solo gli attacchi di pubblico dominio, nel 2022 in Italia ne sono andati a segno 188 (+169%, appunto, e molto di più del +21% mondiale), l’83% dei quali di gravità elevata o critica. Una conferma ulteriore arriva proprio dal Clusit: analizzando gli attacchi al settore dell’energia italiano, spiega Alessio Pennasilico, membro del Comitato scientifico del Clusit che per l’associazione cura il report annuale, “il trend di minacce al settore energy segue quello nazionale”. Un dato significativo se si considera che tra i player di quel settore ci sono anche le grandi aziende della Ciso community. L’esperto segnala anche un altro fattore, non secondario: “Nell’energy, rispetto al mercato globale, gli incidenti hanno spesso una gravità più alta”. Secondo Pennasilico “è estremamente positivo che si crei una community di esperti che si confrontano tra di loro”.

L’autunno caldo della cybersecurity

Ci sono stati due episodi, in particolare, in cui il lavoro di condivisione di informazioni con la Ciso community si è rivelato particolarmente utile. Il momento più critico del 2022 è arrivato in autunno, raccontano Tavani e Vanin, quando le offensive contro le infrastrutture italiane (dalla sanità alle banche) hanno pesato anche su Cassa, che è dovuta intervenire per bloccare due campagne più ‘serie’: una Ddos, mirata a ‘buttare giù’ il sito stesso di Cdp ma che non ha provocato interruzioni di servizio, e una di social engineering che mirava all’esfiltrazione di informazioni sensibili. Le soluzioni predisposte da Cdp hanno permesso di evitare che apparisse nel computer dell’organizzazione la temuta schermata in cui i gruppi criminali chiedono un riscatto per non pubblicare dati riservati. Ma con 1.800 dipendenti (senza contare le società del Gruppo), la possibilità che qualche dato sia esposto c’è sempre. “Noi vediamo la provenienza ultima, non conosciamo quella originaria”, dice Tavani, ma entrambe le campagne risalgono a un periodo di intensa attività dei gruppi filorussi. L’insegnamento, dice Tavani, è l’importanza del network. “Anni fa ogni azienda si proteggeva per conto suo. Ma la guerra in corso ci ha insegnato l’importanza di lavorare in network con le istituzioni; la collaborazione con l’Agenzia di cybersicurezza nazionale e con la polizia postale, ad esempio, ci consente di indirizzare le difese e rispondere in modo sinergico, seguendo le indicazioni da parte delle autorità, che possono mettere a fattor comune determinate informazioni, dalle tipologie di indirizzi IP che possono essere soggette ad attacchi alle campagne in corso di cui si parla nel darkweb”.

Un network sulla cybersecurity è stato attivato a livello europeo con la community delle 5+1, che riunisce i 5 principali istituti nazionali di promozione (Cdp ma anche Bgk, Cdc, Ico, Kfw) con la Bei, nelle cui riunioni partecipa proprio Vanin, insieme agli omologhi delle altre casse, per scambiare informazioni di sicurezza. Nella Ciso community che ha messo insieme le 38 partecipate, invece, gli incontri si tengono “circa una volta ogni sei settimane, con il primo evento ospitato da Cdp, il secondo da Nexi e i seguenti da altri partecipanti”, racconta Tavani. I membri della Ciso si vedono tutti insieme a porte chiuse. E anche qui vengono fissati degli argomenti per analizzare “dove sta andando il mercato, e come evolvono gli attacchi. Questo è un elemento molto nuovo: mettere assieme aziende come Cdp, Tim, Snam, Nexi, Poste, Fincantieri, Open Fiber ed altre per lavorare sulle informazioni che possono essere condivise. La condivisione c’è tutti i giorni, c’è un contatto diretto” sugli episodi di sicurezza cibernetica.

La detonazione controllata

Ma come lavora la mega-comunità delle partecipate? Di norma “l’approccio non è quello di bloccare”, dice Tavani “ma di lasciar entrare l’attaccante cibernetico in un ambito protetto per verificarne i tentativi di azione. Una sorta di bolla che possiamo monitorare”. Una tecnica efficace per vari fenomeni, non solo per il Ddos. Vanin parla di “detonazione controllata”, una pratica di sicurezza informatica che serve a studiare la tipologia d’attacco, e che permette anche di determinare l’attore dietro l’attacco e il suo modo di agire, che solitamente ha un’impronta ben definita. “Gli attacchi informatici hanno una varietà innumerevole di sfaccettature, ma sono posti in essere da persone che, come tali, hanno proprie abitudini. Una volta individuate, è possibile gestirle”.

Il livello di complessità e sofisticazione di un attacco informatico di social engineeering viene dato dal grado con cui riesce a scalare i livelli di privilegio degli utenti. Vanin spiega che più è sofisticata la campagna, più l’utente è compromesso. Man mano che “l’attore malevolo” scala questi privilegi, questi gradini, è più probabile l’accesso ai sistemi aziendali.

A ogni gradino c’è un gate di controllo, spiegano Vanin e Tavani, con il quale viene analizzato il motivo per cui, per esempio, un utente si collega dalle 18 alle 20 invece che in orario di ufficio: “Scatta un red flag e un nostro analista fa una verifica. Questo sistema di behaviour analytics ci ha permesso di prevenire tutti gli episodi di social engineering con diverso tipo di complessità e rischiosità”, spiega Vanin. Molti di quegli eventi di sicurezza sono soltanto “rumore”, dice Tavani. Tentativi marginali, come importanza, rispetto alle minacce serie. Sta di fatto che davanti a “oltre 400.000 email ed sms di phishing” il tema dei comportamenti e della cultura sulla sicurezza resta fondamentale.

Cdp ha organizzato lo scorso anno 7 campagne di phishing sui dipendenti. Se l’impiegato ci casca, “gli appare una maschera che lo invita a fare un corso”, sorride Tavani, che racconta come le campagne di Cdp sono sempre più aggressive: in alcuni casi le email ‘false’ arrivano direttamente agli organi apicali di Cassa. “La email di phishing che si riceve dall’indirizzo del proprio responsabile ha un’efficacia diversa (e maggiore) rispetto a quella che può arrivare da terze parti”, spiega Tavani. “Ma abbiamo incluso in tale percorso di awareness tutta la popolazione aziendale, incluso il board: anche i consiglieri di amministrazione sono sottoposti a campagne pilotate di phishing”. Anche a livello di Gruppo e di Ciso community “viene fatto un lavoro di test insieme alle altre partecipate, analogo a quello che viene fatto internamente. Naturalmente, sono società che hanno la loro maturità e che devono gestire h24 servizi critici, come Eni, Tim o Poste, ma con cui si possono condividere le best practice”.

Il paradosso ChatGpt: ora servono ancora più umani

Nel 2023, oltre al conflitto russo ucraino, nel mondo della cybersecurity è arrivata una nuova incognita: l’AI generativa esplosa con ChatGpt e concorrenti. Sarà un vantaggio per chi attacca o per chi difende? Secondo Vanin l’AI “può aiutare l’attività di difesa dal phishing, alimentando i motori che stanno dietro alle nostre campagne di individuazione di una email sospetta”. Intanto, aggiunge Tavani, l’urgenza è avere abbastanza umani per contrastare le minacce. Mancano i profili necessari sul mercato, dice citando il report dell’organizzazione di professionisti del settore Isc2: ci sono 4,7 milioni di addetti alla cybersecurity, ma ne mancano comunque altri 3,4 milioni.

“È vero, da una parte ti doti di sistemi per controbilanciare l’intelligenza artificiale e i Bot, ma devi avere degli analisti che guardano queste cose. Per noi è impegnativo trovare delle risorse con le più elevate competenze per poter entrare nel team, inoltre è molto faticoso tenerle, in considerazione delle numerose opportunità lavorative che hanno questi profili. Tale aspetto, talvolta, danneggia la professionalità dell’esperto di cybersecurity in quanto in un’azienda complessa quale Cdp è necessario un percorso strutturato per portare il proprio valore aggiunto. Il nostro ruolo verso il mercato riguarda anche la formazione, supportando le aziende sui percorsi formativi”. Se le grandi aziende hanno capito come fare scudo contro gli hacker, insomma, resta un problema di fondo: servono persone (300mila in Europa e decine di migliaia in Italia, racconta Tavani) per rinforzarlo.

Come colmare il gap

Dalle 2.240 ore di formazione ai dipendenti, alle operazioni su maticmind e gyala, le iniziative di Cdp sulla cybersecurity

Nel suo piano strategico, Cdp ha “identificato 10 linee guida strategiche: due di queste sono orientate alla digitalizzazione e all’innovazione”, dice Tavano, alle quali Cdp ha dedicato 2,2 mld di euro nel piano 2022-2024. “Quando parliamo di digitalizzazione parliamo anche di competenze, perché il tema importante è che abbiamo tantissime piccole e medie imprese” dove la digitalizzazione è in ritardo, così come nella Pa.

“Il lavoro che stiamo facendo sul Pnrr vuole portare competenze anche sulla sicurezza. Lo abbiamo individuato come uno dei 4 aspetti più importanti su cui lavorare”. Tavani cita “le partecipazioni che abbiamo nel Polo strategico nazionale (con Tim, Leonardo e Sogei) per creare un cloud nazionale per la pubblica amministrazione, o l’investimento che abbiamo fatto in Maticmind”, la società di cybersecurity in cui Cdp Equity ha una quota del 15%.

Un’altra forma di intervento è quella del venture capital: Tavani ricorda l’aumento di capitale, con Cdp Venture capital a guidare il round, nella pmi innovativa Gyala, che applica l’AI alla cybersicurezza. Poi c’è tutto il lavoro ‘interno’. Per “accelerare sul mercato abbiamo dovuto fare un percorso sulla digitalizzazione e sull’andamento non soltanto delle nostre piattaforme, ma anche della consapevolezza da un punto di vista dell’importanza della cybersicurezza. È il tema della cultura a giocare un ruolo fondamentale. Abbiamo battuto tantissimo sulle campagne di security awareness”, con 2.240 ore di formazione sulla sicurezza cibernetica dedicate ai dipendenti. Ma c’è anche il lavoro all’esterno di Cassa: ad ottobre, dice Tavani a Fortune Italia, si dovrebbe tenere la seconda edizione dell’hackaton ‘Cdp cyber challenge’ che nel 2022 ha coinvolto 60 partecipanti e 20 team.